城市轨道交通信息系统网络安全建设

2017-11-29 来源:世界轨道交通资讯网

本文摘要:截止2017年上半年,全国开通城轨交通运营线路的城市增加至31个,累计运营里程4400公里。与此同时全国在建城轨交通的城市已增至53个,在建线路总规模5770公里!

截止2017年上半年,全国开通城轨交通运营线路的城市增加至31个,累计运营里程4400公里。与此同时全国在建城轨交通的城市已增至53个,在建线路总规模5770公里!

如果说高铁改变了人们差旅出行中对距离的认识,城轨的发展毫无疑问改变了人们对时间的观念。依赖其精确的运行,人们对出行时间的估算可做到误差不超过5分钟,城轨像一台巨大精密的节拍器,指引着城市的基本运转,像骨骼一样支撑其快速扩张。

然而精密的系统更需要呵护,在层出不穷的网络安全新闻已经麻木人的神经,并被大众迅速遗忘时,相关企业和个人却在承受、并努力挽回着攻击造成的损失。

对于城轨系统,每天承载几百上千万人出行的城市核心系统,网络安全事故是无法承受之重。

城市轨道交通信息系统面临的安全威胁

•防护手段不足

缺乏系统级网络安全设计,安全设备使用不规范,缺乏灵活有效的区域隔离手段,甚至部分子网间使用网关计算机隔离,对新型未知威胁更是缺乏防范。

•无线网络安全

无线技术应用使网络边界变得模糊,轨道交通部分无线通信使用ISM频段,采用开放频段和标准协议,部分车站提供wifi便民服务,都导致整体网络易受攻击。

•内部威胁防不胜防

企业越来越多地采用无纸化办公,甚至大量的企业密级信息以电子文档的形式存储,通过U盘拷贝数据更是从物理上绕过了互联网出口的安全防护层,使病毒直达内网,因此内部监管、防护十分重要。

•安全管理漏洞

所谓三分技术七分管理,在复杂的多系统网络下,设备策略管理、运维人员操作管理、以及工作人员的安全意识等方面,都有较大提升空间。

•互联网攻击威胁

城市轨道交通信息网络接入互联网已成为必然,而黑客从互联网发起攻击的手段日趋多样,系统扫描、撞库攻击、DDoS攻击、钓鱼邮件、0day攻击、DNS劫持、HTTP劫持等漏洞、APT攻击新工具层出不穷。

城市轨道交通信息系统网络安全建设思路

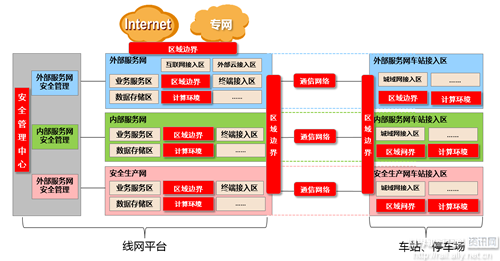

根据网络安全法要求,以及轨道交通信息系统自身安全需求,系统的安全建设应将网络安全等级保护制度和行业自身特点有机结合,探索建立城轨系统"可信、可控、可管"的安全体系。

整体的设计应依据"一个中心、三层防护"的思想进行展开。

•第一层防护:计算环境安全

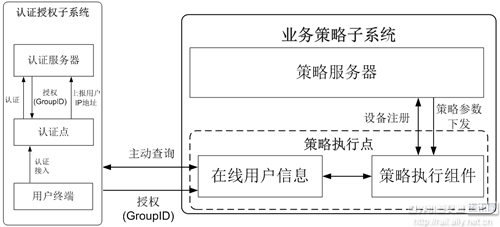

计算环境安全指网络、主机等节点自身的安全设计,包括登录用户身份鉴别、用户对资源的访问控制、数据完整性保密性保护、程序可信执行保护、系统安全审计等内容,其中基础防护是统一的身份鉴别和基于身份的数据安全保护与审计控制:

上流程图首先通过两级身份鉴别,专业的安全网关设备便可将用户身份和网络地址对应,并通过业务策略子系统依据用户身份进行防护。同时,在安全网关对用户的访问流量进行数据完整性、保密性检查,以及程序可信执行的检查。

•第二层防护:区域边界安全

区域边界安全解决城市轨道交通网中外部服务网、内部服务网、安全生产网各自的网络边界,以及三网内部依据不同信任等级、业务特点划分的各安全区域之间的网络边界防护。

区域边界的核心内容,一是基于安全策略控制和已知威胁的防护,二是基于行为模式判断的未知威胁防护。

安全策略,应基于多个维度,如五元组、应用类型、时间、位置信息、报文内容等全方位的访问控制。

基于已知威胁的防护应充分考虑已知威胁特征库的升级问题,在内网建立升级服务器,实时全网更新最新的病毒和漏洞特征。

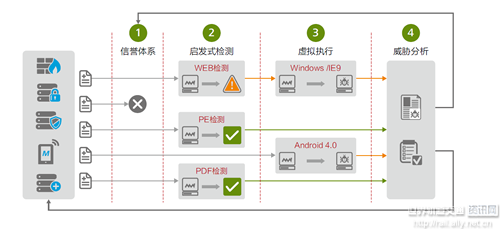

对于传播能力更强的未知威胁,应基于文件行为判断。

上图所示即为主流的行为检测系统--安全沙箱--的检测流程,通过还原报文数据,在虚拟机环境内对文件进行观测,实现对未知恶意文件的识别。安全沙箱面对恶意软件,可通过信誉扫描、实时行为分析、大数据关联等技术,分析和收集软件的静态及动态行为。

通过行为模式库技术,安全沙箱可得出精确的检测结果,通过自身或多设备联动对"灰度"流量实时检测、阻断和报告呈现,有效避免未知威胁攻击的扩散和核心信息资产损失。

•第三层防护:通信边界安全

通信边界安全防护指在节点之间传输数据的安全设计,对于重要的业务系统、数据应采用加解密技术传输,实现数据完整性和保密性,并避免中间人攻击、网页劫持等特定网络攻击,因此宜在城规系统车站区域网络出口、车辆段办公区网络出口、停车场区域网络出口、数据中心核心交换区等网络关键节点之间跨区域传输,或特别敏感数据采用端到端加密。

•一个中心区域:安全管理中心

在三层防护设计思想下,应划分单独的安全域作为统一的安全管理中心,承载全网系统管理、安全管理、审计管理。

控制中心部署日志系统,实现对全网多种日志格式的统一管理、审计。部署漏洞扫描系统实时发现系统漏洞。

各区域安全网关、入侵检测、终端安全软件、用户认证平台,以及互联网出口部署的上网行为管理,均将所记录的用户访问日志、安全日志、用户认证日志等信息实时发送至日志系统进行统一分析和留存。

部署堡垒机对核心业务系统、主机、数据库、网络设备等各种IT资源的帐号、认证、授权和审计的集中管理和控制,对所有运维过程进行记录,确保运维可见可控可查。

结语

大量的城轨信息系统安全防护案例证明,华为能通过成熟的设计理念、业务场景的深刻理解,提供端到端完整的等级保护解决方案,并依靠领先的技术实力帮助客户有效防御APT、已知&未知威胁攻击,为城轨信息系统健康发展保驾护航。

相关文章

- 铺轨高科技防震降噪,不会有晃动感觉2018-08-03

- 北京轨道交通线网客流特征分析2018-04-04

- BIM在城市轨道交通施工阶段中,面临的5大障碍2018-02-08

- 轨道交通列车节能关键技术及工程应用示范”项目通过验2017-11-08

- 核心技术 自主创新--打造中国轨道交通「神经中枢」2015-03-31

京公网安备 11010602004570号

京公网安备 11010602004570号